Nếu bạn đang sử dụng CPU AMD Ryzen thế hệ cũ, từ kiến trúc Zen 1 đến Zen 4, thì vi xử lý của bạn đã từng có thể bị “jailbreak”. Điều này nhờ vào một lỗ hổng bảo mật cho phép người dùng ghi microcode tùy chỉnh cho các CPU bị ảnh hưởng.

Theo nhóm nghiên cứu bảo mật của Google (thông tin qua Tom’s Hardware), một lỗ hổng mới có tên là EntrySign có thể được sử dụng để đẩy các bản cập nhật microcode tùy chỉnh vào các CPU AMD từ Zen 1 đến Zen 4. Lỗ hổng này đã được khắc phục thông qua bản vá BIOS phát hành ngày 17/12/2024, nhưng để khai thác nó, tất cả những gì cần thiết là một tài khoản quản trị viên cục bộ trên máy tính sử dụng CPU đó. Điều đáng lưu ý là lỗ hổng này không ảnh hưởng đến dòng CPU AMD Ryzen 9000 mới nhất.

Phạm vi ảnh hưởng: Từ Zen 1 đến Zen 4

“Jailbreak” CPU AMD là gì và tác động của lỗ hổng EntrySign?

Lỗ hổng EntrySign cho phép ghi microcode mới cho các CPU AMD thế hệ cũ, thay đổi cách chúng hoạt động và có thể thực hiện những việc như loại bỏ các biện pháp bảo vệ an ninh. Lỗ hổng này lần đầu tiên được tiết lộ là ảnh hưởng đến các CPU máy chủ AMD EPYC, nơi nó có thể bị lạm dụng để dẫn đến mất khả năng bảo vệ dựa trên SEV (Secure Encrypted Virtualization) của người dùng. SEV được sử dụng trong các máy ảo (VMs), và trong trường hợp này, việc khai thác thành công có thể phá vỡ các biện pháp bảo vệ đó, cho phép kẻ tấn công truy cập thông tin được bảo mật.

Báo cáo ban đầu về CPU máy chủ EPYC chỉ đề cập cụ thể đến Zen 1 đến Zen 4, nhưng thông tin chi tiết về việc nó ảnh hưởng đến các dòng CPU không phải máy chủ của AMD lại khá ít ỏi. Giờ đây, rõ ràng là lỗ hổng này ảnh hưởng đến mọi CPU AMD dựa trên kiến trúc Zen, ngoại trừ những CPU sử dụng Zen 5, khiến một nhà nghiên cứu bảo mật của Google (người được ghi nhận trong báo cáo GitHub về CPU máy chủ EPYC) tuyên bố rằng bạn có thể “jailbreak CPU AMD của mình”.

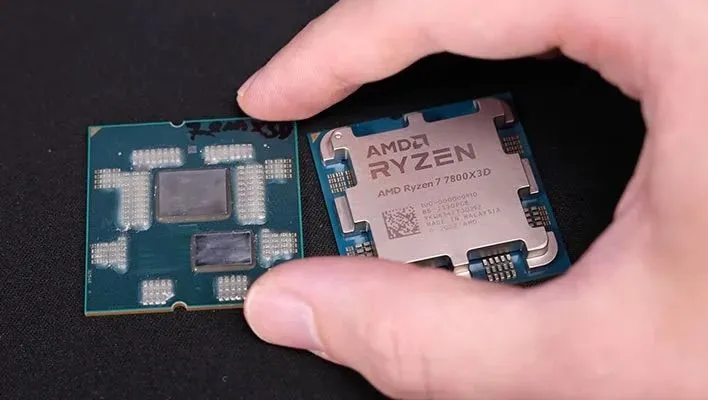

Ảnh minh họa chip AMD Ryzen 7 7800X3D, một trong các dòng CPU Zen 4 tiềm ẩn lỗ hổng EntrySign

Ảnh minh họa chip AMD Ryzen 7 7800X3D, một trong các dòng CPU Zen 4 tiềm ẩn lỗ hổng EntrySign

Lỗ hổng đặc biệt này có thể gây ra hậu quả tồi tệ hơn nhiều nếu những thay đổi đó tồn tại qua các chu kỳ tắt bật nguồn, nhưng may mắn thay, bạn không cần phải lo lắng về việc mua CPU Ryzen cũ hay bất cứ điều gì tương tự. Mặc dù đây vẫn là một lỗ hổng nghiêm trọng (và có thể gây ra hậu quả thảm khốc trong những trường hợp nhất định), việc khai thác nó đặc biệt khó khăn đối với kẻ tấn công nhờ vào các yêu cầu cần thiết; đáng chú ý nhất là quyền truy cập Ring 0, hoặc cấp độ đặc quyền cao nhất trên máy chủ.

Bạn đã an toàn chưa?

Lỗ hổng EntrySign đã được vá thông qua bản cập nhật BIOS của AMD từ ngày 17/12/2024. Nếu bạn có một trong những CPU AMD thế hệ cũ này và không có ý định can thiệp sâu vào microcode, thì việc cập nhật BIOS là cách tốt nhất để đảm bảo an toàn cho hệ thống.

Lợi ích hiếm hoi và khuyến nghị quan trọng

Trên lý thuyết, việc khai thác này thậm chí có thể mang lại một số lợi ích hạn chế. Các nhà nghiên cứu có thể triển khai các tính năng mới trên CPU AMD, bao gồm các tính năng bảo mật bổ sung, mặc dù bạn sẽ không muốn dựa vào chúng trên một hệ thống quan trọng. Nói chung, thực hành tốt nhất luôn là cập nhật các bản vá bảo mật và cập nhật mới nhất, thay vì dựa vào một phiên bản BIOS cũ hơn để sử dụng microcode tùy chỉnh của riêng bạn.

Nếu bạn sở hữu một trong những CPU cũ này, giả sử bạn không phải là kiểu người thích mày mò với microcode, thì việc cập nhật luôn là lựa chọn tốt hơn để bảo vệ hệ thống của mình khỏi các rủi ro tiềm ẩn.

Kết luận: Lỗ hổng EntrySign trên CPU AMD từ Zen 1 đến Zen 4 là một ví dụ điển hình về tầm quan trọng của các bản cập nhật bảo mật. Mặc dù đã được vá, việc hiểu rõ về lỗ hổng này giúp người dùng nhận thức được các nguy cơ tiềm ẩn và lý do tại sao việc giữ cho hệ thống luôn được cập nhật là vô cùng cần thiết. Hãy kiểm tra và cập nhật BIOS của bạn ngay hôm nay để đảm bảo an toàn tối đa cho CPU AMD của mình.